Si hay algo en lo que cada vez se hace más hincapié es en la privacidad de las comunicaciones. Mucho hemos oído hablar de PRISM, de Edward Snowden y de un sinfín de noticias acerca de grandes «conflictos» relacionados con la seguridad informática. A consecuencia de ello, hay gente (no mucha la verdad) que ha tomado conciencia de cuan inseguras o seguras son las comunicaciones a través de la red de redes, lo que se ha traducido un aumento en la demanda de software que incluya más elementos de privacidad.

Android

ARChon, el ingrediente mágico que permite ejecutar aplicaciones Android en Windows, Mac y Linux

Hace unos días Google anunció una característica destacada para Chrome OS: la posibilidad de ejecutar aplicaciones Android a través del llamado App Runtime for Chrome (ARC). No todas las aplicaciones funcionaban, pero era una opción muy interesante para los usuarios del sistema operativo de los Chromebooks y Chrome Boxes.

Ahora esa opción se ha ampliado gracias al trabajo de un desarrollador con el alias «Vladikoff«, que no solo ha logrado que ahora cualquier aplicación Android funcione en Chrome OS, sino que también lo hagan en otras plataformas como Windows, OS X y Linux gracias a un runtime al que ha bautizado como ARChon.

El negocio de las «FakeApps» y el malware en Google Play (VIII): Permisos en las apps

¿Qué ocurre si se instalan en un terminal aplicaciones de este tipo? Depende. Existen también varios tipos de «impacto» que pueden tener las apps falsas o el adware agresivo en general sobre el dispositivo, dependiendo de cómo han sido ideadas por los atacantes. Puede que se trate simplemente de publicidad agresiva, o puede que permitan realizar acciones mucho más peligrosas sin permiso del usuario. Y normalmente esto depende de sus permisos. Veamos qué significan los permisos en realidad y algunas posibilidades.

El negocio de las «FakeApps» y el malware en Google Play (VII): Cómo llegan a las víctimas

Seguimos observando las apps falsas en Google Play, cómo se comportan y cómo funciona este negocio. Si en la anterior entrada estudiamos qué estrategias manuales sigue Google Play para limpiar su store e intentar mitigar el problema, ahora veremos cómo llegan las FakeApps a los usuarios.

Los atacantes necesitan posicionar las aplicaciones en Google Play «lo más alto posible» al igual que en en cualquier buscador. Por tanto, el SEO clásico y el menos convencional (el conocido como black SEO) también son técnicas válidas (aunque quizás menos estudiadas) en el market. Desde el punto de vista del atacante, es imprescindible aparecer en las búsquedas o apps relacionadas, para cazar al usuario despistado y ocasional. De esta forma las aplicaciones aparecerán muy cerca de la aplicación que desean suplantar, y los usuarios la descargarán más. Cada instalación, supone algunos céntimos en publicidad.

El negocio de las «FakeApps» y el malware en Google Play (VI): Limpieza «manual»

Seguimos observando las apps falsas en Google Play, cómo se comportan y cómo funciona este negocio. Si en la anterior entrada estudiamos qué estrategias automáticas sigue Google Play para limpiar su store e intentar mitigar el problema, ahora veremos qué políticas y métodos «manuales» aplica.

Vamos a hablar de qué estrategias ha seguido Google Play para intentar detectar y eliminar las aplicaciones falsas. Puesto que (principalmente) la razón de ser de las «FakeApps» es instalar malware o sistemas de publicidad en el dispositivo del usuario, la política de la store con respecto a la publicidad está íntimamente relacionada con el este tipo de aplicaciones y sus restricciones les afectan directamente.

El negocio de las «FakeApps» y el malware en Google Play (V): Limpieza automática

Seguimos observando las apps falsas en Google Play. En esta entrada estudiaremos qué estrategias sigue Google Play para limpiar su store e intentar mitigar el problema. ¿Qué herramientas utiliza? ¿Cuánto tarda en retirar apps? ¿Cuántas retira?

Los esfuerzos de limpieza: Bouncer

En febrero de 2012, Google lanza Bouncer. Se trataba de una especie de filtro (sandbox) por la que pasarían las apps antes de ser publicadas. Pretendía, por un lado, detectar y eliminar las amenazas antes de subirlas al repositorio. Por otro, estudiar a los desarrolladores y denegar el acceso a posibles defraudadores. Aunque se trataba de una buena medida, parece que no ha conseguido completamente su objetivo por varias razones.

El negocio de las «FakeApps» y el malware en Google Play (IV): Política y rentabilidad

Seguimos observando las apps falsas en Google Play. En esta entrada estudiaremos qué políticas establece Google para utilizar su market y qué rentabilidad podrían conseguir los atacantes. Esta clasificación tampoco pretende ser demasiado rigurosa puesto que algunas de las técnicas son totalmente opacas y además van cambiando periódicamente.

La política de Google Play

Para analizar el alcance del problema real que pueden suponer estas «FakeApps», es necesario tener en cuenta muchos factores. Por ejemplo, entender la política de Google Play. En su market, cualquiera puede subir una aplicación (previo pago de unos 20 euros) sin demasiadas comprobaciones burocráticas o, al menos, mucho más relajadas que las que realizan otros. Esto convierte a Google Play en una store que, aunque oficial, no ofrece mucha resistencia desde el punto de vista legal (no es necesario demostrar ser una empresa o una entidad) e inevitablemente se presta al abuso.

El negocio de las «FakeApps» y el malware en Google Play (III): Estrategias

- Aplicaciones de pago que se ofrecen supuestamente gratis. Es el caso de, una de las más deseadas es Minecraft Pocket Edition, sin duda la más imitada durante meses y uno de los baluartes de los atacantes. La original cuesta 5,49 euros.

App de Wreck-it Ralph falsa (a la derecha), que pretende imitar a la oficial de pago (a la izquierda).

App de Wreck-it Ralph falsa (a la derecha), que pretende imitar a la oficial de pago (a la izquierda).

El negocio de las «FakeApps» y el malware en Google Play (II): Tipos de «fakes»

¿Qué tipo de «malware» encontramos en Google Play? Ante esta discusión sobre niveles de infección que presentábamos en una entrada anterior, no es sencillo saber quién tiene razón. Lo primero que habría que definir es qué es malware exactamente, al menos en el contexto de Google Play.

Seguimos observando las apps falsas en Google Play. En esta entrada estudiaremos una posible clasificación del «fakes» que se puede encontrar en el market oficial, junto con algunos ejemplos. Esta clasificación no pretende ser demasiado rigurosa ni exhaustiva puesto que se basa más en el «aspecto» que pueden adoptar las apps falsas que en lo que pueden llegar conseguir en el teléfono. En estos casos, su objetivo suele ser siempre conseguir descargas oportunistas, rápidas y lucrativas. Normalmente intentan la instalación en el teléfono (aunque sea efímera) y que esto le permita al menos ser pagado por instalación de un paquete de publicidad, u obtener datos relevantes.

El negocio de las «FakeApps» y el malware en Google Play (I): Introducción

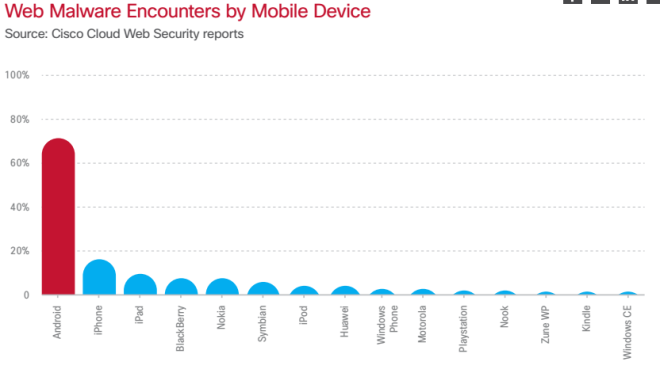

El malware en Android es un problema. Quizás aún no llegue a los términos y cifras que barajan las casas antivirus y las empresas que venden soluciones, pero desde luego, tampoco se trata de una mera exageración como nos intentaba explicar la propia Google. La realidad suele acercarse al término medio. En cualquier caso, la fuerte asociación que se está creando entre Android y el malware, azuzada por los medios, además de la percepción que está calando entre los usuarios, constituyen ya un hecho del que le costará mucho deshacerse.

Cisco Annual Security Report. 2013. Fuente: https://www.cisco.com/web/offer/gist_ty2_asset/Cisco_2014_ASR.pdf

Cisco Annual Security Report. 2013. Fuente: https://www.cisco.com/web/offer/gist_ty2_asset/Cisco_2014_ASR.pdf